English -> Visit BeyondTrust Original Page

- 1. ウイルス対策/マルウェア対策

- 2. 特権アクセス管理(PAM)ソリューション

- 3. エンドポイント保護プラットフォーム (Endpoint Protection Platforms – EPP)

- 4. エンドポイント管理

- 5. エンドポイント検出および修復(EDR)ソリューション

- 6. 暗号化

- 7. アプリケーション制御ソリューション

- 8. パッチ管理ソリューション

- 9. 脆弱性管理(Vulnerability management – VM)ソリューション

- 10. Webフィルタリングソリューション

- 11. データ損失防止(DLP)ソリューション

- 12. ペネトレーション(侵入)テストソリューション

- 13. エンドポイントファイアウォール/ホストベースファイアウォール

- 14. スパイウェア対策

エンドポイント セキュリティとは何ですか? なぜ重要なのですか?

エンドポイント セキュリティとは、エンドポイントに対する脅威を防止、封じ込め、緩和、修復するための戦略とテクノロジを指します。エンドポイントの脅威には、悪意のあるものや意図的でないものなど、外部からの攻撃や内部からの脅威 (BeyondTrust サイト 英語) が含まれる場合があります。侵害されたエンドポイントは、攻撃者に環境内での足掛かりを与える可能性があります。その足掛かりから、脅威の攻撃者はシステムに対してさらなる攻撃を開始し、データにアクセスし、ラテラル・ムーブメント(横方向の移動) (BeyondTrust サイト 英語)によって追加のエンドポイントを侵害することができます。

ここでは、次の内容について説明します。

- エンドポイントの管理とセキュリティ確保の課題

- 主要なエンドポイント攻撃ベクトル

- エンドポイント セキュリティを実装するための戦略、テクノロジー、ツール、ソリューション

エンドポイントとは何ですか?

エンドポイントとは、企業環境に接続する物理または仮想のデバイスまたはハードウェアのことです。エンドポイントは、ネットワーク接続に TCP/IP (v4 または v6) アドレスか別のプロトコル (有線または無線) を使用します。エンドポイントには、デスクトップ PC、ラップトップ、タブレット、スマートフォンなどのエンドユーザー デバイスから、サーバー、医療機器、IoT デバイスとセンサー、産業用制御システム (ICS)、POS (Point of Sale) デバイス、ATM、プリンター、ネットワーク スイッチ、ルーター、ウェアラブルなど、さまざまなものが含まれます。

一部のエンドポイント セキュリティ ツールと管理テクノロジは、さまざまなエンドポイントに適用できます。その他のソリューションは、デバイスまたはプラットフォーム固有です (Windows、macOS、Unix、Linux、Android、iOS、Azure、AWS、Google Cloud など)。

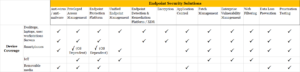

以下の表は、一般的なエンドポイント セキュリティ ソリューションの種類ごとにデバイス カバレッジを大まかに分類したものです。ソリューション スペース内の異なるベンダー製品間でも、カバレッジが異なる場合があります。

ソリューション/ツールタイプ別のエンドポイント セキュリティ デバイス カバレッジ (BeyondTrust ページから)

エンドポイント セキュリティが重要なのはなぜですか?

2020 年のPonemon/Morphisec の調査 (外部サイト 英語) によると、組織の 68% が過去 2 年間に 1 回以上のエンドポイント攻撃を経験しています。また、ウイルス対策 / マルウェア対策ソリューションは平均 60% の攻撃を見逃している (外部サイト 英語) ことが報告されています。エンドポイントの侵害につながった攻撃のうち、80% はゼロデイ脅威 (シグネチャベースのウイルス対策 / マルウェア対策では効果がない) と特徴付けられましたが、17% は脅威が既知であると答え、3% は不明です。

エンドポイントセキュリティに対する多層防御アプローチ

従来の アンチウィルス/マルウェア対策は、エンドポイントを保護するための多層アプローチの一部にしかすぎません。オンプレミス、リモート、クラウド経由の接続のいずれであっても、エンドポイント保護は内部と外部の両方の脅威に対して多層的な保護を提供する必要があります。これが多層防御アプローチです。適切なエンドポイント セキュリティ ツールを組み合わせてエンドポイント保護を多層化することが、ギャップをなくし、攻撃対象領域を減らし、脅威を封じ込める最善の方法です。

エンドポイント保護はいつ必要になりますか?

エンドポイント セキュリティは、最も広範なサイバー セキュリティ カテゴリの 1 つです。ネットワーク セキュリティ、データ セキュリティ、ID ベースのセキュリティ (BeyondTrust サイト 英語)、アプリケーション セキュリティと重複し、統合され、補完します。多くの IT セキュリティ ソリューションは、エンドポイント、ネットワーク、データ、ID ベースのモデルにわたる複数のセキュリティ カテゴリをカバーする機能を提供します。

企業の IT ネットワークは、本質的にはエンドポイントの連結です。つまり、ネットワーク層でセキュリティを実装する前に、エンドポイントの整合性とセキュリティを優先できます。

エンドポイント セキュリティ ツールはどのように機能しますか?

エンドポイント保護戦略とソリューションは、エンドポイントがネットワークに接続されているか、一時的な相互接続性を持っているかに関係なく、エンドポイントを保護することを目的としています。

エンドポイント セキュリティ ソフトウェアには次のようなものがあります。

- エージェントレス技術による集中管理

- 個々のエンドポイントにクライアント/ エージェントソフトをインストール

- クラウドベース

- 上記の実装の組み合わせを含む

個々の消費者の保護は、デバイスに導入されたテクノロジーに重点を置いています。一方、企業は、企業ネットワーク全体の集中管理に大きく依存する必要があります。これにより、パッチの管理、構成の変更、ポリシー更新の導入、ログの収集などが可能になります。

ルールベース、シグネチャベース、動作ベースのセキュリティの違い

エンドポイント セキュリティ戦略では、脅威を検出、防止、軽減するために、次の 3 つのアプローチを活用することがよくあります。

パターン マッチングとシグネチャ ベース(従来のウイルス対策、脆弱性管理など): 脅威シグネチャに依存して既知の脅威をブロックします。また、ヒューリスティックを使用して、既知の脅威と類似点を持つ疑わしいコードやアクションをブロックする場合もあります。

ルールベースおよび高度なポリシーの適用 (特権アクセス管理、エンドポイント ファイアウォール、暗号化など): 最小権限、ブロック リストと許可リスト、エンドポイント ファイアウォール ルールなど、セキュリティのベスト プラクティスを適用するルールとポリシーを適用します。結果は、ルールのマッチング処理に基づいて予測可能です。

動作ベース(エンドポイントの検出と対応など): 最新のエンドポイント保護では、高度な動作分析、機械学習、さらには人工知能を適用して、脅威や不適切なアクセスを識別します。これらのソリューションは、情報をローカルで処理することも、管理サーバーを利用して情報を集約し、高度な検出と対応を行うこともできます。

エンドポイントを保護するための戦略には、エンドポイントの強化、エンドポイントの分離、エンドポイントのライフサイクルとポリシー管理などのプラクティスが含まれます。これらは通常、署名とルールに基づいています。

エンドポイントのセキュリティ確保における 15 の課題

組織のエンドポイント全体を危険にさらす要因は数多くあります。たとえば、進化するサイバー脅威、複雑で多様なエンドポイント環境、脅威に対する企業のセキュリティ技術の不一致、ますます拡大する IT チームなどが挙げられます。エンドポイント セキュリティ戦略の一環として導入される多くの技術は、一部の領域では機能が重複していますが、他の領域ではギャップが残っています。機能が重複すると、互換性の問題が生じて予期しない結果が生じたり、エンドポイントの安定性が低下したりすることもあります。

エンタープライズ エンドポイントに存在する 15 の最も重要な課題と弱点について見てみましょう。

1. エンドポイント資産の可視性の欠如

ほとんどの組織は、エンドポイント資産の範囲を把握するのに苦労しており、その管理方法さえも理解できていません。組織には数百万のエンドポイントがあり、ネットワークに接続する未検出または未知のエンドポイントが数万ある場合もあります。

2. エンドポイントの圧倒的な数と多様性

企業のエンドポイントの数と多様性は大きな課題をもたらし、セキュリティの標準化を困難にしています。従来とは異なるエンドポイントが急増しています。センサー、セキュリティ カメラ、ヘルスケア デバイス、ウェアラブルなどの IoT デバイスが普及しています。

多くの IT チームは、大規模な正規デバイスを検出し、安全にオンボードするのに苦労しています。この問題をさらに悪化させているのは、IoT およびエッジ コンピューティング デバイスには通常、ハードコードされた認証情報、更新できないソフトウェアまたはファームウェア、およびその他の重大なセキュリティ上の欠陥があることです。デバイスは安全でない、または一般的でないプロトコルを使用している可能性があり、バックドアが組み込まれている場合もあります。ほとんどの IoT デバイスはコンピューティング能力がほとんどないため、セキュリティ ソフトウェアを実行したりエージェントをホストしたりできない可能性が高くなります。

過去 10 年間、産業用制御システム (ICS) を狙った Stuxnet などの高度な攻撃が懸念されてきました。ICS エンドポイントは従来、「エアギャップ」、つまりインターネットに接続されたネットワークから分離されていました。これらの重要なインフラストラクチャ エンドポイントはますます接続されるようになり、サイバー リスクにさらされています。ICS エンドポイントには、プログラマブル ロジック コントローラー (PLC)、監視制御およびデータ収集 (SCADA) システム、リモート ターミナル ユニット (RTU)、インテリジェント電子デバイス (IED)、ヒューマン マシン インターフェイス (HMI) などが含まれます。

仮想デスクトップの台頭ももう 1 つの課題です。仮想デスクトップは物理デスクトップと同じリスクを多く抱えていますが、動的かつ一時的な性質のため、複雑さが増しています。

3. 脅威アクター

脅威アクターは、新しいトリックを学び続け、強力な自動化機能を備えたより洗練されたツールを獲得しています。現代のサイバー犯罪者は、数万のエンドポイントに簡単に攻撃を拡大し、組織、デバイスの種類、その他さまざまな方法で標的を絞ることができます。

攻撃者は、国家レベルのツールを備えたツールキットをダークウェブから簡単に入手できます。これらのツールは、認証情報ハッキングツールやパスワード辞書から、機械学習を組み込んだ高度なポリモーフィックマルウェアまで、あらゆるものになり得ます。さらに、マルウェア (BeyondTrust サイト 英語) はウイルス対策やその他のセキュリティ防御を回避し、通常のプロセスに紛れ込む能力を常に向上させています。

フィッシング、特にスピアフィッシング攻撃も巧妙化しています。スピアフィッシングの犯人は、スキャンツールを使用して、膨大なリソースから関連データをマイニングします。その後、機械学習を活用して、不気味なほど正確に被害者を狙ったフィッシングメッセージを作成します。

脅威アクター (BeyondTrust サイト 英語) が使用するベクトルはここでは網羅しきれないほど広範囲ですが、言及する価値のあるものとして Living off the Land (LotL) 攻撃があります。LotL 攻撃とは、ターゲットの環境内にすでに存在するツールや機能を利用することです。不正な活動を実行するためにファイル (つまりマルウェア) を実行する必要がないため、これらはファイルレス攻撃と見なされます。LotL 攻撃は基本的に、システム独自のネイティブ アプリケーションとコマンドをシステム自体に対抗させます。PowerShell スクリプト、VB スクリプト、WMI、PsExec、および Windows スクリプト ホスト実行可能ファイルは、ファイルレス攻撃の一般的な犯人です。

最後に、数十年にわたってエンドポイントに潜んでいたものの、現在ではほとんど注目されていないもう 1 つの潜在的な脅威は、スパイウェアです。この不要なソフトウェアは、多くの場合は単に迷惑なだけですが、プライバシーを侵害したり、データを漏洩したり、その他の悪意のあるアクションを実行したりする可能性があります。

4. 権限/特権アクセスの過剰プロビジョニング

エンドポイントでは通常、必要以上に多くの特権アクセスとデフォルトのシステム権限が付与されるため、エンドポイントでの特権アクセスの管理は非常に重要です。今日のほぼすべてのサイバー攻撃では、特権アクセスが使用されています。

デフォルトの権限は、オペレーティング システムごとに作成および管理方法が異なります。次に例をいくつか示します。

- Windows システムでは、管理者アカウントはスーパーユーザー権限 (BeyondTrust サイト 英語) を持ち、各コンピュータには少なくとも 1 つのローカル管理者アカウントがあります。通常、ローカル管理者権限は、ほとんどのユーザーが必要とする権限をはるかに超えています。管理者権限は、ほとんどの非 IT ユーザーから削除し、一部のエンドポイントはゲスト アカウント アクセスのみで構成する必要があります。

- Linux および Unix 系システムでは、「root」と呼ばれるスーパーユーザー アカウントは、すべてのコマンド、ファイル、ディレクトリ、およびリソースに無制限にアクセスできます。組織は、ルート アクセスを排除し、スーパーユーザー アクセスの周囲に厳格なセキュリティ制御とセッション監査を実施する必要があります。sudo (「superuser do」) コマンドを使用すると、ユーザーはルート アカウントとパスワードに直接アクセスすることなく、一時的に権限をルート レベルに昇格できます。場合によってはこれで十分かもしれませんが、セキュリティと管理の問題が発生します。

- macOS エンドポイントの場合、IT 部門はユーザー (標準ユーザー) の非特権アカウントを作成し、ローカル管理者アカウントを管理する必要がある場合があります。

多くの場合、これらの権限は永続的(「常設権限」とも呼ばれる)であり、常にアクティブな状態にあり、使用または悪用される準備ができています。過剰な権限の各インスタンスは、権限ベースの攻撃のリスクがあります。また、横方向の攻撃のリスクもあります。脅威アクターは、最初の足掛かりを得るために権限を悪用し、次に企業ネットワーク全体の他のエンドポイントや資産への特権アクセスをエスカレートします。IBMが発表した調査 (外部サイト 英語) によると、攻撃の 70% はラテラル・ムーブメントを試みています。

5. エンドポイントの脆弱性

エンドポイントの脆弱性は、セキュリティ上の最大のリスクの 1 つです。中規模から大規模の組織では、修復が不可能なため、エンドポイント全体に何千ものソフトウェア脆弱性が散在しています。エンドポイントの脆弱性を修正すると、ダウンタイムなどの独自のリスクが生じる可能性があります。

組織は修復のリスクとメリットを評価する必要があります。実際、多くの脆弱性は企業全体に長年存在し、知られています。もちろん、脆弱性を狙った既知のエクスプロイトがある場合は、リスクが増大します。Ponemon /Morphisec の調査 (外部サイト 英語) によると、組織がパッチを適用、テストし、完全に展開するには平均 97 日かかります。

エンドポイントで発見されるソフトウェアの脆弱性には、主に次の 3 つの種類があります。

- ファームウェアの脆弱性:ファームウェアは、特定のハードウェアに組み込まれ、基本的なデバイス レベルの機能の操作を可能にするコード/ソフトウェアです。一部のデバイスでは、ファームウェアはデバイスのオペレーティング システムと大まかに考えられています (Apple iPhone の場合は iOS)。ファームウェアの脆弱性は、基本的な機能の操作を可能にするため、危険となる可能性があります。一部のファームウェアの脆弱性は、本質的に脅威アクターにデバイスへのルート アクセスを与え、暗号化などのセキュリティ機能を完全に弱体化させます。ファームウェアの脆弱性は、IoT やスマートフォンなどのデバイスの急増により懸念されていますが、成熟したベンダー製品でも発生する可能性があります。

- オペレーティング システム (OS) の脆弱性は、コード内のエラーや実際の機能の欠陥などであり、不要なアクセスを許可するなどのリスクをもたらす可能性があります。企業環境でよく見られるオペレーティング システムには、Windows、macOS、Unix、Linux などがあります。

- アプリケーションの脆弱性とは、インストールされたアプリケーションのバグや弱点のことです。脆弱性には、特権アプリケーションの脆弱性からバックドア ルート アクセス、埋め込まれたデフォルトの認証情報まで、あらゆるものが含まれます。ファームウェアや OS システムとは異なり、エンド ユーザーは、検証されていないアプリケーション (シャドー IT と呼ばれる) をインストールする権限を持っていることがよくあります。これにより、リスクが高まります。

Microsoft 脆弱性レポート 2023 を入手する

Microsoft 脆弱性レポート 2023 を入手する (BeyondTrustサイト 英語)

6. ネイティブOSのセキュリティとツールセットの欠陥

Windows は成熟していますが、OS ツール セットの多くは基本的なもので、エンタープライズ環境で必要なセキュリティには程遠いものです。ネイティブの Windows セキュリティ コンポーネントは、基本的な保護しか提供しません。これには、Windows Defender ウイルス対策、Windows ファイアウォール (Windows 10 では Windows Defender ファイアウォールと呼ばれます)、およびLocal Administrator Password Solution (LAPS) (BeyondTrustサイト 英語)が含まれます。これらのネイティブ テクノロジも、エンタープライズ内で無効になっていることがよくあります。一方、Windows BitLocker 暗号化は、多くの場合、企業のエンドポイント セキュリティの重要な部分です。

Linux には高度な監査機能がいくつかありますが、それだけでは十分ではありません。sudo プログラムを使用すると、ユーザーはルート アクセスを取得せずに Unix および Linux システムでシステム権限を昇格できます。sudo は、他に選択肢がない場合に脅威を軽減するのに役立ちます。ただし、sudo 自体には多くの制限があり、独自のセキュリティ リスクが発生します。簡単に言えば、sudo はこれらの環境に必要なエンタープライズ クラスの特権アクセス セキュリティにはまったく及ばないということです。

macOS システムは従来、セキュリティ、管理、監視ツールセットの面で遅れをとってきましたが、近年 Apple はセキュリティに重点を置いています。

7. シャドーIT

シャドー IT とは、企業環境内で IT 部門によってプロビジョニングされていない IT テクノロジを指します。ユーザーは、それをエンドポイントに自分でインストールするか、クラウド経由でアクセスします。ユーザーがネットワークに接続した未承認のデバイスを指すこともあります。エンド ユーザーがアプリケーションをセルフ プロビジョニングしたり、未承認のエンドポイントをネットワークに接続したりすると、セキュリティや運用上のさまざまな問題が発生する可能性があります。シャドー IT は、他のネットワーク システムと互換性がなかったり、干渉したり、危険な脆弱性に悩まされたり、過剰な権限を持ったり、バックドアを導入したりすることもあります。

シャドー IT の制御は、10 年にわたる IT の課題でした。新型コロナウイルス感染症のパンデミックが始まった最初の数か月間、ユーザーは在宅勤務中に生産性を維持できるツールの導入に躍起になりました。これにより、シャドー IT が急増しました。場合によっては、安全でないリモート アクセス ツールやテレビ会議ツールもシャドー IT に含まれ、攻撃者がすぐに悪用して (外部サイト 英語) 壊滅的な結果をもたらしました。

8. 内部脅威

内部脅威は、企業のエンドポイントとネットワークにとって常に最も重大なリスクの 1 つとなっています。これは、内部ユーザー (従業員、ベンダー、請負業者など) がすでにエンドポイントにアクセスできるからです。これらのユーザーは、多くの従来の脅威検出ソリューションの検出を逃れる傾向があります。従業員がフィッシング メールの破損したコンテンツを誤って開くと、デバイスが感染する可能性があります。また、マルウェアのドライブバイ ダウンロードを開始する悪意のある Web サイトにアクセスする可能性もあります。内部者が悪意を持っており、高いレベルの特権アクセスを持っている場合、簡単に壊滅的な損害を与えることができます。内部脅威は、発生したときに最も有害になる傾向があります。

Proofpoint による2019 年のヒューマン ファクター レポート (外部サイト 英語) では、観察された脅威の 99% 以上が、ユーザーのデバイスに感染するために人間の介入を必要としていることが判明しました。

9. パスワードライフサイクル管理と認証が未熟

エンドポイント (デスクトップ、サーバー、モバイル デバイス、IoT) には、ほぼ常に認証情報があり、その多くは特権認証情報です。特権認証情報により、ユーザー (人間またはマシン) は強力な機能を実行したり、機密性の高いデバイスやアプリケーションにアクセスしたりできます。Forrester Research によると (BeyondTrustサイト 英語) 、今日の侵害の 80% 以上は特権認証情報に関係しています。Verizonの 2020 年データ侵害調査レポート ( Data Breach Investigations Report – DBIR) (BeyondTrustサイト 英語) によると、脅威アクターはマルウェアの展開よりも認証情報の取得を優先する傾向が高まっています。結局のところ、適切な認証情報があれば、攻撃者はネットワークに即座にアクセスできます。残念ながら、企業環境ではパスワード管理が不十分なことが一般的です。以下にいくつか例を挙げます。

- 認証情報は手動で管理されているため、不適切な習慣(短いパスワード、複雑でないパスワード、パスワードの再利用)が生じています。パスワードが短く複雑でないほど、自動化ツールによる解読が容易になります。重複したパスワードが侵害された場合、脅威アクターは盗んだ認証情報を使用して、同じ認証情報を共有するエンドポイントを侵害できます。個人用デバイスのサイバー防御は通常、企業のエンドポイントよりもはるかに低くなっています。従業員が個人のエンドポイントと職場環境で同じパスワードを繰り返し使用すると、企業ネットワークに多大なリスクが生じます。

- IoT、レガシー アプリケーション、さまざまなネットワーク デバイスには、デフォルトのパスワードやハードコードされたパスワードが存在する可能性があります。攻撃者は、コンパイルされたコード内に埋め込まれたこれらのパスワードを見つけることもできます。デバイス モデル全体で同じデフォルトのパスワードが再利用されると、その情報を使用して同様のデバイスすべてを侵害することができます。

- 資格情報は、特に IT 管理タスクを実行するために、ユーザー間で共有されることがよくあります。これにより、パスワード漏洩のリスクが高まり、エンドポイント アクティビティを 1 人のユーザーまで追跡することがほぼ不可能になります。明確なセッション アクティビティの証跡は、多くの一般的なコンプライアンスおよび監査イニシアチブの要件です。

10. 不十分な暗号化

暗号解読ツールはますます強力になっています。従来の暗号化標準では、最新の攻撃に必ずしも耐えられるわけではありません。適切な暗号化がなければ、権限のないユーザーや脅威アクターがアクセスした際に、簡単にデータを読み取って侵害することができます。

11. エンドポイントの紛失または盗難

メインフレームやデスクトップ コンピューティング デバイスの時代は、デバイスが盗まれることはまれでした。しかし、デバイスがモバイルになると、企業デバイスの紛失や盗難の数は急増しました。デバイスが盗まれたり紛失したりすると、特にデバイスが提供する情報やアクセスが機密情報である場合、セキュリティとコンプライアンスのリスクが生じる可能性があります。デバイスのセキュリティが適切に保護されていない場合、セキュリティ、法律、ブランドへの影響の可能性が大幅に高まります。

12. 安全でないリモートアクセス経路

モバイルおよびリモート ワーカーの増加により、エンドポイントはネットワーク境界外で動作することが多くなっています。これらのエンドポイントは、ホーム ネットワークや管理されていない WiFi 経由でリモート接続することがよくあります。RDP、VNC、および SSH プロトコルは、基本的なリモート アクセスを提供できます。これらのツールは、適切な使用例を超えて使用されることが多く、セキュリティと運用に深刻な影響を及ぼします。

RDP 自体は安全ではありません (BeyondTrustサイト 英語) 。RDP を使用する組織は、リモート アクセス セッションの公開を防ぐために、追加のセキュリティおよび接続ソリューションを RDP に導入する必要があります。

従業員は、個人のデバイス (BYOD) から企業ネットワークに接続するために VPN を使用しないでください。リモートで特権アクセスを実行する必要があるベンダー エンドポイントと内部エンドポイントには、より堅牢なテクノロジが必要です。VPN では、特権アクセスを詳細に制御、監視、またはレポートすることはできず、一般的なアクセスのみが可能です。

攻撃者は、標的のエンドポイント (ベンダーや IT サービス プロバイダーのサポート システムなど) にリモート アクセス テクノロジを仕掛けることがあります。その後、攻撃者はそれらのデバイス上のリモート アクセスを、ベンダー/IT サービス プロバイダーの顧客に対する攻撃の出発点として利用します。

ほぼすべてのサイバー攻撃は、リモート アクセスをベクトルとして利用するため、これを適切に実施することがセキュリティの重要な要素となります。

13. 個人デバイスの使用(BYOD)

個人所有のデバイスを仕事に使用すると、リスクや課題が生じます。個人所有のデバイスには、企業から支給されたデバイスに適用されるエンドポイント保護や強化の多くが備わっていない場合があります。また、家族や同居人がデバイスを共有し、アカウントを持っている可能性もあります。これらのユーザーのアクティビティは、企業ネットワークを危険にさらす可能性があります。BYODと VPN を混在させる (BeyondTrustサイト 英語) ことはできませんが、組織はこれらの方法によるプロトコル トンネリングを頻繁に許可しています。

BYOD の導入で発生するもう 1 つの複雑な問題は、デバイスを紛失または盗難された場合の対処方法です。デバイスの所有者は、個人のコンテンツが失われる恐れがあるため、リモート データ消去に反対する場合があります。これには個人的価値が高いもの (家族の写真やビデオなど) が含まれる場合があります。ただし、そのデバイスが悪意のある人の手に渡る可能性がある場合は、すぐに無効にすることが会社の利益になります。

14. ベンダーアクセス/ベンダーエンドポイント

ベンダー アクセスは、ほとんどの組織にとっておそらく最も弱いサイバー セキュリティ リンクです。Opus & Ponemon が発表した調査 (外部サイト 英語) によると、平均的な組織は約 583 の第三者と機密情報や機密情報を共有しています。BeyondTrustが発表した脅威調査 (BeyondTrustサイト 英語) では、組織には毎週平均 182 のベンダーがシステムにログインしていることがわかりました。つまり、潜在的なセキュリティの「最も弱いリンク」が多数存在することになります。

Opus と Ponemon は、ベンダーが原因で 59% の企業が侵害を受けたと報告していますが、BeyondTrust のレポートではその数字は 58% となっています。なぜこれほど多くの組織がベンダーのエンドポイントとアクセスの結果として侵害を受けているのでしょうか?

VPN やその他多くの一般的なテクノロジーでは、必要なきめ細かなアクセス制御は提供されません。多くの組織では、システムにアクセスしているベンダーのエンドポイントを特定することもできず、セッション中に何が起こっているかを監視または制御することもできません。ベンダー独自のセキュリティ標準は、企業のセキュリティ標準を満たしていますか? それを強制および検証するにはどうすればよいでしょうか? ベンダーの従業員の中には、個人のデバイスを使用してネットワークにアクセスしている従業員がいますか? これらの従業員が解雇または退職した場合、どうなるでしょうか? 彼らのアクセスは孤立したアカウントとして残る可能性がありますか? ベンダーのエンドポイントから生じるリスクは膨大です。

ベンダーはほとんどの組織にとって非常に重要な役割を果たしているため、ベンダー アクセス セキュリティを適切に行うことが不可欠です。

15. エンドポイントの設定ミス

これらは操作を妨げるだけでなく、攻撃ベクトルを導入する可能性もあります。不適切な構成設定には、ポートのオープン、古い例外、安全でないプロトコルの許可などが含まれる可能性があります。

エンドポイントを保護するためのベストプラクティス 10

単一の戦略やテクノロジーだけでは、異機種混在のエンドポイント環境全体をすべての脅威から保護することはできません。一部の戦略 (エンドポイントの強化) やテクノロジー (権限管理) は、あらゆるタイプのエンドポイントにおける大多数の脅威に対して効果的なセキュリティ制御となる場合があります。その他の戦略 (リモート ワイプ、盗難防止保護など) やテクノロジー (ウイルス対策) は、特定のタイプのエンドポイントに対してのみ機能するか、適用可能です。

すべての企業は、次のエンドポイント セキュリティのベスト プラクティスを採用する必要があります。

1. エンドポイント保護ポリシーを定義し、伝達し、一貫して適用する

エンドポイント保護ポリシーは、包括的な IT セキュリティ ポリシーの一部であるべき、常に進化するドキュメントです。ベスト プラクティスとその適用方法をプログラムで定義する必要があります。ポリシーでは、戦略、テクノロジ、およびデータの所有権を定義する必要があります。その一例が BYOD です。組織で BYOD が許可されている場合、ポリシーでは、どのデータが会社所有で、どのデータがエンド ユーザーの所有かを明確に定義する必要があります。ポリシーでは、デバイスが紛失または盗難にあった場合にどう対処すべきかを詳しく説明する必要があります。

企業アクセスに使用される個人用デバイスにも、何らかのモバイル デバイス管理がインストールされている必要があります。MDM は、個人用リソースと企業リソースの分離を強制し、その他のセキュリティ機能を提供します。また、ポリシーでは、ベンダー制御に関するプロトコルを明確にする必要があります。ベンダー アクセスに適用するセキュリティ制御を定義する必要があります。IT 部門は、ベンダーが独自のエンドポイントに実装するセキュリティ制御も定義する必要があります。最後に、これらすべてのポリシーを測定、テスト、監査して、期待どおりに機能していることを確認する方法があることを確認します。

2. エンドポイントを検出してオンボードするか、アクセスを拒否する

次のステップでは、ネットワークに接続するすべてのエンドポイントを見つけてインベントリを作成し、オンボーディングを行います。これは、エンドポイントが検出された後に組織のセキュリティ ポリシーをエンドポイントに適用することを意味します。検出とオンボーディングは継続的なプロセスである必要があります。場合によっては、このステップは、IT 部門がユーザー用にデバイスをプロビジョニングしたり、サーバーを展開したりするときにプロアクティブに実行されます。また、新しい未知のデバイスがネットワークに接続したときなど、リアクティブに実行される場合もあります。デバイスは、問題や必要な更新がないか、全体的な正常性ステータスを再確認するために適切に登録および監視される必要があります。

3. エンドポイントの強化

エンドポイントの強化には、不要なプログラム、アクセス、組み込み機能、その他の機能を削除または無効化して、攻撃対象領域を縮小することが含まれます。これは、最初のインストールから構成、保守、サポート、そして寿命の終了時の廃止まで、テクノロジのライフサイクル全体にわたって実行される継続的なプロセスです。エンドポイントの強化方法はエンドポイントによって異なり、より複雑で強力なエンドポイントでは、通常、より多くの手順が必要になります。エンドポイントは、インターネットや企業ネットワークに接続する前に必ず強化する必要があります。アプリケーションとオペレーティング システムの強化は、エンドポイントの強化の最も重要な 2 つの側面です。

OS ハーデニングには次のことが含まれます。

- 不要なドライバー、ファイル共有、ライブラリ、ソフトウェア、サービス、機能を削除する

- ローカルストレージの暗号化

- レジストリやその他のシステムの権限の強化

- 特権ユーザーコントロールの実装

アプリケーションの強化には次のことが含まれます。

- アプリ間の通信を制限する

- 不要な機能を削除またはオフにする

- 埋め込まれた認証情報を削除し、API呼び出しに置き換える

エンドポイントの強化は、実際には、次に説明する最小権限の原則 (Principle of Least Privilege PoLP) (BeyondTrustサイト 英語) に沿ったアクションのサブセットです。

4. 最小権限を強制する

特権アカウント (BeyondTrustサイト 英語) とアクセスは完全に排除するか、エンドポイント、システム プロセス、ソフトウェア、アプリケーション、およびユーザーに必要な最低レベルに制限する必要があります。2021年の Microsoft 脆弱性レポート (BeyondTrustサイト 英語)では、エンドポイントのローカル管理者権限を排除すると、2020 年の重大な Microsoft の脆弱性の 56% が軽減されることが明らかになりました。BeyondTrust CTO/CISO Morey Haber は、サードパーティ アプリケーション全体で最小権限を適用することで同様の削減を実現できることを示す脆弱性調査を公開 (BeyondTrustサイト 英語) しました。

ほとんどのマルウェアは実行に権限を必要とするため、最小権限により攻撃によるエンドポイントの侵害を最初から防ぐことができます。エンドポイントがすでに侵害されている場合、攻撃は封じ込められます。マルウェアやサイバー犯罪者は通常、環境内を横方向に移動するために特権アクセスを必要とします。権限を最小レベルに下げるということは、攻撃者が足場を築いたとしても、基本的に孤立していることを意味します。

さらに、ユーザーは、絶対に必要な場合のみ、特権アカウント (特に管理者、ドメイン管理者、またはルート) にログインでき、特権アクセスが必要な限られた時間のみ (ジャストインタイムの特権 (BeyondTrustサイト 英語) アクセス) ログインできる必要があります。これにより、特権が実際に使用および悪用される期間を制限することで、脅威の期間を短縮できます。

最小権限は 3 つの側面で機能するため、セキュリティのベスト プラクティスとして最も重要かつ強力なものと言えます。攻撃の発生と実行を防ぎ、移動を制限および防止し、時間に基づいて権限の可用性を制限できます。最小権限は、内部または外部から発生する既知および未知の脅威の両方から保護できます。

5. デバイスに保存されているデータと転送中のデータを保護するため暗号化を適用する

データ漏洩のリスクを最小限に抑えるには、暗号化の強度が少なくとも適用される規制基準の要件を満たす必要があります。機密性の高いデータ (健康データやスーパーユーザーの資格情報など) は、機密性の低いデータよりも高いレベルの暗号化が必要になる場合があります。デバイスが盗まれたり、電子メールが傍受されたりしても、強力な暗号化が行われていれば、データは読み取れません。適切に暗号化されたデバイスの盗難や紛失は、多くの規制やコンプライアンスの取り組みでは報告義務のあるデータ侵害とは見なされません。これには、HIPAA 違反通知規則が含まれます。

6. 脆弱性を特定し、優先順位を付け、修復する

脆弱性管理プロセスには、既知の脆弱性 (CVE) のスキャンと影響の評価が含まれます。これらは、エンドポイントで実行されているオペレーティング システム、ファームウェア、カスタム ソフトウェア、商用アプリケーションと比較されます。組織には成熟したパッチ管理プログラムが必要です。また、必要なソフトウェア構成と、必要に応じて変更を行う方法を規定する強力なポリシーも必要です。また、デバイスでサポートされているバージョンのファームウェア、ソフトウェア、アプリケーションなどが実行されていることを確認してください。

場合によっては、リスクと利点の分析により、修復措置を講じる必要がないと判断されることがあります。これは、脆弱性のリスクは低いものの、その修正によって多くのエンドポイントが混乱したり、ミッションクリティカルなシステムに影響が及ぶ可能性がある場合によく発生します。脆弱性の修復には、パッチの適用、構成の変更、埋め込みまたはデフォルトの資格情報の削除などが含まれます。脆弱性管理には、パッチ管理のほかに、侵入テストや脅威ハンティングも含まれる場合があります。侵入テストでは通常、サードパーティのセキュリティ専門家とツールが関与し、エンドポイント全体で悪用される可能性のある脆弱性を探ります。

有効なエクスプロイトがない場合、脆弱性自体は単なる理論上のリスクです。しかし、脆弱性を狙ったエクスプロイトが設計されると、それは脅威になります。脅威ハンティングとは、侵害の兆候 (IoC) を探して積極的に脅威を探し出すプロセスを指します。脅威ハンティングでは、攻撃がすでに発生しており、脅威アクターが環境内で活動していると想定します。

7. 脅威の検出、防止、軽減を実装する

ウイルス、ランサムウェア、その他のマルウェアの脅威の多くはすでに知られており、文書化されています。これらの脅威をブロック、隔離、削除、または軽減するには、この知識を適用する必要があります。シグネチャベースの脅威保護では、マルウェアの脅威の最大 40% (外部サイト 英語) に対してのみ環境を保護できます。ただし、これは重要な防御ラインであり、すべての規制コンプライアンス要件の要件でもあります。

8. 物理的な脅威からデバイスを保護する

これには次のようなセキュリティ制御が含まれます。

- デバイス(スマートフォン、PCなど)に盗難防止技術を実装

- GPSによる位置認識機能の有効化、ノートパソコン用セキュリティケーブルの提供

- デバイスが使用または保管される場所への物理的なアクセス制限

たとえば、常に人間やビデオによる監視が行われているエリアの安全なキャビネットにノートパソコンをロックして保管したい場合があります。

9. ベンダーのエンドポイントとリモートアクセスのセキュリティ保護

組織は、境界内で遵守しているのと同じセキュリティのベスト プラクティスを境界外でも実現するよう努める必要があります。つまり、ジャストインタイム プロトコルを確実に実行する必要があります。適切なエンドポイント (適切に強化されている) を使用する適切な ID のみが、適切なコンテキスト内の適切なリソースにアクセスできる必要があります。ベンダー アカウント/エンドポイントでこれを実現するには、基本的なID 管理 (BeyondTrustサイト 英語) と特権 ID 制御 を適用する必要があります。重要な制御には次のものが含まれます。

- 最小権限の強制

- 多要素認証の適用

- パスワードのローテーション (BeyondTrustサイト 英語) とワンタイムパスワード(OTP)の使用

- ベンダー/リモート アクセスによって開始されたすべてのセッション アクティビティを監査および制御するためのセッション管理と監視の実現

10. エンドポイント セキュリティ技術を相互に統合し、セキュリティと IT スタックの残りの部分と統合する

新しい IT セキュリティ ツールを評価する場合、まず自問すべき重要な質問がいくつかあります。このツールは、セキュリティ エコシステムの他の部分とどのように統合されますか? 相乗効果を生み出しますか、それとも複雑さと管理上の問題を増やしますか? 新しいツールやソリューションは、IT および IS 環境に自然にフィットし、その一部となる必要があります。リスクを総合的に捉えるほど、攻撃を防止、軽減、または修復するための的確な対応をより迅速に調整できます。

エンドポイント保護の利点

エンドポイント セキュリティ ツール、戦略、テクノロジを環境に合わせて適切に組み合わせることで、組織は少なくとも次のようないくつかの明確なメリットを実現できます。

- セキュリティの向上: これは最も明らかな利点です。最小権限を強制し、脆弱性を管理することで、脅威にさらされる領域が大幅に減少します。JITアクセス制御を適用すると、脅威のウィンドウが縮小されます。シグネチャベースのツールを採用すると、エンドポイントが既知の脅威から保護されます。この階層化戦略を実装すると、外部または内部の脅威によって発生する可能性のあるセキュリティ インシデントやデータ侵害のリスクが大幅に軽減されます。

- エンドポイントのパフォーマンスを強化: 余分な権限を排除し、デバイスを強化することで、構成ミス、非互換性、セキュリティ インシデント、および中断の原因となるその他の問題が減少します。権限のないユーザーによるマルウェア感染やエンドポイントの侵害を防ぐことで、エンドポイントの不安定性も防ぎます。

- コンプライアンスと監査可能性を簡素化: 最小権限と強化プラクティスに従って機能を制限すると、エンドポイントの複雑さが軽減されます。これにより、監査アクティビティの実行とコンプライアンスの証明も容易になります。セッションの監視と管理、脆弱性評価などのセキュリティ制御を実装すると、コンプライアンスの取り組みに必要な即時の可視性とレポートも提供される場合があります。エンドポイント システムが緊密に統合され、エンドポイント全体の可視性が向上するほど、コンプライアンスへの道はより容易になります。

- 企業の能力強化:強力なエンドポイント サイバーセキュリティ体制は、さまざまな方法で企業の能力強化につながります。適切なツールを使用すれば、IT 部門はより多くの種類のエンドポイントと異機種混在のインフラストラクチャを安全に有効にできます。また、新しいテクノロジーの導入など、環境のビジネスを可能にする変更を追求する力も得られます。たとえば、強力なエンドポイント保護を備えた組織は、コロナウイルスのパンデミック中にリモート ワークへの劇的な変化に十分対応できました。他の企業と提携する前にサイバーセキュリティ体制を評価することも増えています。企業が買収プロセスを実施するときにも、サイバーセキュリティ体制が評価されます。買収企業は、セキュリティ上のマイナスのサプライズにますます敏感になっています。

最も効果的なエンドポイント セキュリティ技術 14 選

以下に、優先度順に並べたコア エンドポイント セキュリティ ソリューションを示します。

1. ウイルス対策/マルウェア対策

ウイルス対策およびマルウェア対策ソリューションは、エンドポイント保護の最も伝統的でよく知られている形式です。アンチウィルス(AV)/マルウェア対策は通常、デバイスへのトラフィックやデバイスのコンテンツをスキャンして、ウイルス シグネチャのデータベースに一致するパターンを検出することで機能します。多くの IT 思想リーダーが AV の終焉を主張していますが、AV は依然として広く導入されています。

基本的なウイルス対策ソフトウェアは、既知の脅威シグネチャを検出して保護します。現在、ほとんどの AV およびマルウェア対策ソリューションは進化し、ヒューリスティック、動作分析、さらには機械学習を組み込んだ高度な保護手法を取り入れています。エンタープライズ AV / マルウェア対策ソリューションは、通常、サーバー、デスクトップ、ラップトップ、ゲートウェイなど、さまざまなデバイスにインストールされます。これらのソリューションには「次世代 AV」が含まれる場合があり、ほとんどの場合、企業ネットワークから集中管理されます。スマートフォンなどの一部のデバイスでは、デバイス レベルでのみ機能する特殊な AV ソリューションが必要です。

IoT などの多くのエンドポイントには、AV をインストールして実行するために必要なコンピューティング能力がありません。ちなみに、このような場合にはクラウドベースの AV 導入が役に立つかもしれません。このクラスのソリューションのその他のよく知られた欠点は次のとおりです。

ソリューション実行中のデバイスまたはネットワークのパフォーマンス低下

見逃された脅威の数が多い

多数の誤検知とセキュリティアラートにより、IT部門が重要な問題に対応する能力が妨げられる

「次世代」の AV ソリューションは、クラウド処理を活用し、肥大化したエージェントの使用を控えることで、これらの問題の一部を回避する傾向があります。一部のソリューションにはサンドボックス機能も含まれています。サンドボックスは基本的に、未知のプログラムや疑わしいプログラムを隔離し、それを隔離して実行し、悪意のある特性が現れていないかどうかを確認します。

2. 特権アクセス管理(PAM)ソリューション

PAM ソリューションは、ユーザー (人間とマシン)、エンドポイント、システム、アプリケーション、およびプロセスの権限を管理します。また、特権セッション中に発生するアクティビティを監視および記録します。PAM ソリューションは、オンプレミス、クラウド、またはハイブリッドに導入でき、ゼロ トラスト イニシアチブの重要な要件です。完全な PAM プラットフォームは、次の 3 つの機能領域で構成されています。

- • 特権認証情報/パスワード管理 (BeyondTrustサイト 英語) ソリューション (特権アカウントおよびセッション管理 (PASM) とも呼ばれる) を使用すると、すべての特権アカウントの自動検出とオンボーディング、特権認証情報とシークレットへの安全なアクセス、すべての特権アクティビティの監査が可能になります。特権認証情報管理ソリューションは、すべての種類の認証情報 (パスワード、シークレット、SSH キーなど) にパスワード セキュリティのベスト プラクティスを適用することで、パスワードの再利用、埋め込まれたパスワードと DevOps シークレット、Pass-the-Hash (PtH)、盗まれた認証情報などの脅威を排除または軽減します。セッションの監視および管理機能により、組織はすべてのアクティビティを監査し、疑わしいセッションを一時停止または終了できます。

- • エンドポイント権限管理ソリューションは、権限の昇格と委任 (PEDM) とも呼ばれます。最小権限管理と高度なアプリケーション制御機能を組み合わせて、エンドポイントの攻撃対象領域を縮小します。これらのソリューションは、ファイルレス マルウェア/Living Off the Land (LoTL) 攻撃、ランサムウェア、ゼロデイ エクスプロイトなどの高度な攻撃から保護します。一部のソリューションでは、パスワードレス管理 (BeyondTrustサイト 英語) (権限のある資格情報なしでエンドポイントで管理機能を実行する機能) も有効にできます。エンドポイント権限管理は、Windows、Mac、Unix、Linux システム、ネットワーク デバイス、IoT などに適用できます。

- セキュア リモート アクセス ソリューションは、従業員、ベンダー、サービス デスクが必要とするすべてのリモート アクセス セッションに、最小限の権限と堅牢な監査制御を適用します。このソフトウェアのきめ細かな権限制御と特殊なセキュリティ機能は、VPN の機能をはるかに超えており、VPN の代わりに使用されることがよくあります。ベンダーの資格情報は、集中管理された保管庫から安全に管理 (ローテーション、暗号化など) され、必要に応じて挿入されます。ベンダーがそれを見ることはありません。これらの PAM ソリューションは、きめ細かな監査も提供します。

これらのPAM機能を組み合わせることで、ゼロトラストエンドポイントセキュリティアプローチを実装できます。

3. エンドポイント保護プラットフォーム (Endpoint Protection Platforms – EPP)

エンドポイント保護プラットフォームは、一般的に、集中コンソールで管理される多層セキュリティ技術のセットで構成されています。これらのソリューションは、企業のエンドポイント資産全体にわたる複数の脅威ベクトルから保護することを目的としています。多くの EPP は、クラウドを活用して分析を実行し、エンドポイントへの処理負荷を排除します。エンドポイント保護プラットフォームは SaaS として提供され、リモートで管理できます。また、サーバー上でホストされている集中管理ソフトウェアを備えたデバイスに直接インストールすることもできます。

EPP ソリューションは通常、シグネチャベースの攻撃から保護する高度な アンチウィルス/マルウェア対策エンジンを介してファイルのスキャンを実行します。このエンジンには、脅威からの保護を拡張するための動作分析も組み込まれています。EPP には通常、個々のエンドポイントの特定のポートを経由するネットワーク トラフィックを厳密に制御するエンドポイント ファイアウォールが組み込まれています。これらのソリューションには、基本的なアプリケーション制御 (ホワイトリスト、ブラックリスト)、サンドボックス、機械学習機能も組み込まれている場合があります。

4. エンドポイント管理

エンドポイント管理には、エンドポイントのライフサイクル管理に関するさまざまなソリューションとプロセスが含まれます。エンドポイント管理ソリューションは、エンドポイント デバイスの検出、オンボーディング、登録、プロビジョニング、更新、監視、トラブルシューティングを一元的に実行できる場合があります。このカテゴリのソリューションには、モバイル デバイス管理 (MDM)、エンタープライズ モビリティ管理 (EMM)、統合エンドポイント管理 (MDM、EMM などの多数の機能を統合できる場合があります) などがあります。MDM や EMM などのポイント ソリューションは、特定の種類のモバイル デバイスで機能します。一方、UEM ソリューションは、さまざまなデバイスにライフサイクル管理機能を組み込むことを目指しています。UEM ソリューションは、サーバー、デスクトップ、モバイル デバイス、IoT などをカバーする場合があります。

エンドポイント管理ソリューションは、デバイスのパフォーマンスを最適化し、正しい構成を確保し、デバイスの衛生状態の一貫したベースラインを確立する上で重要な役割を果たします。これらのソリューションでは、リモート管理も可能になります。また、デバイスの周囲にセキュリティ制御 (リモート データ消去、改ざん防止、地理追跡など) を組み込むこともできます。これにより、デバイスが紛失または盗難にあった場合に保護されます。

5. エンドポイント検出および修復(EDR)ソリューション

エンドポイント検出および修復ソリューションは、デバイスに侵入するファイルとアプリケーションを継続的に検査し、単純なシグネチャベースの脅威を超えた保護を拡張します。これには、一部の種類のランサムウェア、ゼロデイ脅威、ファイルレス マルウェア、およびより高度な攻撃からの保護が含まれます。

EPP ソリューションとは対照的に、EDR ソリューションは侵入検知と、より高度な脅威分析およびフォレンジックのより深いレベルを提供できます。したがって、EDR ツールは、セキュリティ インシデントや侵害イベントが発生した後にそれを封じ込めて対応する上で、より大きな役割を果たします。ただし、EDR ソリューションの欠点の 1 つは、誤検知やセキュリティ アラートの数が多いことです。

IT サービス プロバイダーは、アナリスト チームがサポートする機能を顧客に提供するマネージド検出および修復 (MDR) の提供を増やしています。最近では、EDR が XDR に進化しています。XDR ソリューションは、トラフィック分析など、エンドポイントを超えたデータ ソースを組み込むため、EDR よりも総合的でコンテキストに基づいたアプローチを提供します。

6. 暗号化

暗号化とは、正しい復号化キーがなければ読み取りや使用が不可能になるようにデータをエンコードすることです。暗号化クラッキング ツールが強力になるにつれ、データ セキュリティを確保するために暗号化手法も進化する必要がありました。暗号化機能は、多くのエンドポイント セキュリティ ソリューション (PAM、DLP、エンドポイント ファイアウォールなど) の重要なコンポーネントです。また、デバイスのファームウェアとソフトウェアの重要なネイティブ ソリューションでもあります。エンドポイント暗号化ソフトウェアは通常、個々のファイルを保護するか、フル ディスク暗号化と呼ばれるハード ドライブ全体に適用されます。

7. アプリケーション制御ソリューション

アプリケーション制御ソリューションは、エンドポイント (最も一般的にはエンドユーザーのデバイスとサーバー) が不正なアプリケーションを実行できないようにすることで、エンドポイントを保護します。従来、これらのソリューションでは、許可リスト (ホワイトリスト)、ブロック リスト (ブラックリスト)、およびグレーリストが使用されています。グレーリストに登録されたアプリケーションは、識別されているものの、許可リストまたはブロック リストに追加されていないアプリケーションです。必要に応じて、グレーリストに登録されたアプリケーションが特定の状況で実行できるように、特別なセキュリティ ルールが設定されることがあります。

アプリケーション制御ソリューションは、アプリケーションの使用に対するきめ細かな制御を実施することもできます。たとえば、アプリケーション制御により、特定のユーザー/エンドポイントがアプリケーションの特定の機能を実行できるようになります。同時に、そのユーザー/エンドポイントの他のアプリケーション機能の実行を無効にしたりブロックしたりすることもできます。クラウドベースのレピュテーション サービスを利用して、アプリケーションの実行が安全かどうかを判断することもできます。

アプリケーション制御は、ポイント ソリューションとして販売することも、エンドポイント権限管理や次世代ファイアウォール (NGFW) などの他のプラットフォームに組み込むこともできます。これらの他のプラットフォームに統合すると、高度なアプリケーション保護 (BeyondTrustサイト 英語) を提供する機能が自然に拡張されることがよくあります。アプリケーション制御ソリューションは、細かく調整する必要があります。マルウェア、ランサムウェア、その他の脅威を防ぎながら、正当な使用事例で承認されたアプリケーションをシームレスに使用できるようにする必要があります。

8. パッチ管理ソリューション

これらは、ソフトウェアへのパッチのダウンロードと適用のプロセスを自動化するのに役立ちます。場合によっては、IT チームが手動でパッチを適用する必要があります。ただし、パッチ適用プロセスを可能な限り自動化すると、組織はエンドポイント資産全体の何千もの脆弱性に対応できるようになります。すでに悪用されている危険な脆弱性に対処する場合、時間が重要になるため、自動化が鍵となります。パッチ管理は脆弱性管理の中核部分であり、多くの場合、エンタープライズ脆弱性管理ソリューションと緊密に統合されています。

9. 脆弱性管理(Vulnerability management – VM)ソリューション

脆弱性管理ソリューションは、脆弱性の発見、分析、修復に対するプロアクティブなアプローチを提供します。これらのソリューションは、脆弱性データベース (CVE など) から脆弱性スキャンを実行し、エンドポイント環境全体で見つかった脆弱性のスナップショットを提供します。VM ソリューションは、リスクに関するコンテキストを設定し、それを脆弱性の緩和オプションと比較します。これにより、組織は脅威によってもたらされるリスクの範囲とレベルを評価できます。

脆弱性スキャンは、通常、瞬間的なスナップショットのみを表しますが、リソースへの影響が少ないスキャンは継続的に実行される場合があります。スキャンは、特権アクセスを必要とする機密リソースに対して実行する必要があることがよくあります。これらは、実行するために資格情報の挿入を必要とするため、資格情報スキャンと呼ばれます。エンタープライズ特権資格情報管理ソリューション は、 VM ソリューションに資格情報を挿入する必要があります。これにより、このようなスキャンの機密性と特権性に対応できます。資格情報スキャンは、資格情報スキャンよりも危険な脅威を発見する傾向があります。

脆弱性スキャンは高度に自動化できます。一部の VM ソリューションは、IT インフラストラクチャ全体に拡張できます。ただし、最善の行動方針を決定して開始するには、通常、人間の入力が必要です。もちろん、ほとんどの脆弱性管理ソリューションは、既知の脆弱性 (シグネチャ) のデータベースに依存しており、ゼロデイ脅威に対する保護は、たとえあったとしても限られています。

優れた脆弱性管理ツールは、最新の脆弱性シグネチャで継続的に更新される必要があります。

10. Webフィルタリングソリューション

Web フィルタリング ソリューション (URL フィルタリングなど) は、ユーザーがブラウザ経由でアクセスできるサイトをコントロールします。これにより、脅威の人的要素を軽減できます。組織は、カテゴリ別にコンテンツをブロックしたり、特定の URL をブラックリストに登録したりできます。ブロックされたページにアクセスした従業員には、通常、リクエスト ページへのアクセスが制限されている理由を知らせるメッセージが表示されます。Web フィルタリング ソリューションは、感染のリスクがある悪意のあるサイトへのアクセスを防ぐことで、エンドポイントを保護できます。Web フィルタリングは、企業が不適切と見なすコンテンツをブロックすることもできます。K-12 学校などの一部の環境では、これはコンプライアンス要件です。

11. データ損失防止(DLP)ソリューション

DLP ソリューションは、データの漏洩や不正な送信を防ぐことを目的としています。DLP は重要なエンドポイント データ保護テクノロジです。このソリューションはコンテキストとコンテンツを分析して、適切な個人またはシステムのみがデータにアクセスできるようにします。DLP の使用例には、ユーザーによる次のことの防止が含まれます。

- USBから許可されていない情報をアップロードまたはダウンロードする

- 個人所有のデバイスを使用して電子メールの機密ファイル添付ファイルにアクセスする

- 機密文書(財務結果を含むものなど)を、受信権限のない個人に電子メールで送信する

- 組織がアプリを承認している場合でも、メッセージング アプリを介してチームメイトや他の個人と機密コンテンツを不適切に共有する。

組織は、エンドユーザーのデバイス、サーバー、ゲートウェイなど、さまざまな種類のエンドポイントとシステムに DLP を導入できます。これらのソリューションは、暗号化、ルールベースの構造、データベース フィンガープリントを活用して、データ アクセス要求の正当性について迅速かつ正確な判断を下します。DLP ソリューションは、不適切なデータ アクセス要求に関するアラートを適切な IT 担当者またはコンプライアンス担当者に送信することもできます。

12. ペネトレーション(侵入)テストソリューション

ペン(ペネトレーション)テストにより、セキュリティ チームと研究者は環境に対する攻撃をシミュレートし、潜在的な脆弱性を調査できます。このプロセスにより、組織の防御を強化するのに役立つ情報が得られます。ペンテストは、全体的な脆弱性管理プログラムの一部である、非常にプロアクティブな方法です。一部の脆弱性管理ソリューションには、ペンテスト機能が組み込まれている場合があります。ペンテストは、他のツールでは見逃される可能性のある潜在的な脅威を見つけるのに便利な方法です。また、この実践により、IT インフラストラクチャとエンドポイント構成の潜在的な変更によって新しい攻撃経路がどのように作成されるかをより深く理解することもできます。

13. エンドポイントファイアウォール/ホストベースファイアウォール

エンドポイント ファイアウォールは、エンドポイントで実行されるソフトウェアです。これは、ネットワーク セキュリティとより密接に関連するファイアウォールの種類 (ステートフル、パケット フィルタリング、次世代など) とは対照的です。エンドポイント ファイアウォールは「パーソナル ファイアウォール」と呼ばれることもあり、デスクトップ、ラップトップ、サーバーにインストールして保護することができます。エンドポイント ファイアウォールは、トラフィックを検査し、ルールを適用し、動作を監視します。これにより、エンドポイントを企業ネットワークの内外から発生するマルウェアや攻撃から保護できます。Web アプリケーション ファイアウォール (WAF) は、エンドポイント ファイアウォールのサブタイプです。WAF は、WordPress などのエンドポイントでホストされるアプリケーションや Web サービスを、SQL インジェクションやその他の悪意のある攻撃から保護するために使用されます。

14. スパイウェア対策

スパイウェア対策は、アドウェアなどの不要なソフトウェアを検出し、防止し、削除します。組織はスパイウェア対策をウイルス対策ソリューションのアドオン モジュールとして購入する傾向がありますが、スタンドアロン ソフトウェアも存在しますが、通常は消費者向けです。

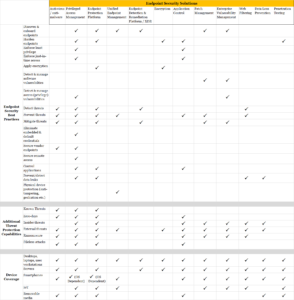

エンタープライズ エンドポイント セキュリティ ソリューションをベスト プラクティス、サイバー セキュリティ機能、デバイス カバレッジにマッピングする

エンドポイント セキュリティ ソリューションの比較 (BeyondTrust サイトから)

最新のエンドポイント保護への進化

今日、外部および内部の脅威を防止、封じ込め、緩和、修復するには、エンドポイントの保護が必要です。オンプレミス、リモート、従業員、ベンダーを問わず、デバイスの多様化が進む中、ソリューションと戦略は拡張可能でなければなりません。最も重要なのは、より広範な IT およびセキュリティ エコシステムと通信および連携するソリューションを使用して、エンドポイント セキュリティ テクノロジ スタックを構築することです。

詳細: エンドポイント セキュリティ戦略とソリューション

(BeyondTrust サイトから 英語)

マイクロソフトが残した最新の管理、エンドポイント、アプリケーション セキュリティを引き継ぐ(ブログ)

信頼できるアプリケーション保護がアプリケーション制御とエンドポイント権限管理に基づいて構築される仕組み(ブログ)

PAM 購入者ガイドとチェックリスト(購入テンプレート付きの紙)

パスワードレス管理の説明(ブログ)

リモートワークの有効化とセキュリティ保護(クイックガイド)

ジャストインタイム特権アクセス管理(クイック ガイド)

BeyondTrust と McAfee でエンドポイント保護戦略を最適化する 5 つの方法(2 ページ)

完全な特権アクセス管理ソリューション(Web ページ)

コメントを投稿するにはログインしてください。