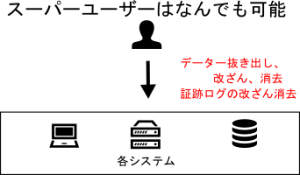

Administrator やrootのようなスーパーユーザーはそのシステムに対してすべてのことが行えます。

システム全体の権限があるため、システム全体の消去が行えるようになっています。

最近流行りの標的型攻撃では最終的に特権アカウントを奪取してすべての情報を抜き出そうとしますが、なぜ特権アカウントを狙われるのか考察してみたいと思います。

特権アカウントについてはこちらでも説明しています。

弊社で扱っているBeyondTrust製品で特権アカウント管理を行えます。

スーパーユーザーとは

ネットワークが発達する前は、Windows (当時はDOS)のような端末はユーザーという概念がなく、権限が分かれていませんでした。

大型コンピュータはリソースを複数の人で分けるため、細かく権限を分けることができましたが、システム全体の管理用のユーザー root が設定されていました。

Windowsもインターネットが普及してから、ハッキングされるようになっていろいろ権限周りの設定が多く設定ができるようになりました。

Windows Vista 以降ではユーザーアカウント制御 – User Account Control (UAC)と呼ばれる機能が追加されました。ユーザーがインストールなどシステムに変更を加える時に注意喚起するためのアラートを表示させる機能です。

個人利用ではAdministrator 権限を持つアカウントを利用できますが、ネットで手に入れたプログラムが知らないうちに入らないようにしている機能です。

スーパーユーザーの禁止/制限

スーパーユーザーはシステムに対してなんでも行えるため、スーパーユーザーの利用を禁止するような運用をすることがあります。

一般的なのは、rootでのsshの利用を禁止したりユーザーごとに細かい権限を設定し sudoの利用をすることです。

Windowsの場合ビルドインされているAdministratorを禁止する方法もありますが、システム運用上めんどくさくなることがあるので固定のAdministratorから違うアカウント名に変更することで運用します。

スーパーユーザーの制限をしても、管理権限を付与して運用することが必要なのでそれですべての特権IDに対するリスクがなくなるわけではありません。

特権IDの運用で気を付けること

スーパーユーザーは好きなようにシステム側の変更ができるので「ログ改変」をなどをすると証拠がない「完全犯罪」ができるようになります。

企業では、管理権限をもつスーパーユーザーはちゃんと管理しておかないと、悪用されたり、任意でなくても事故で質てむ不具合を起こす可能性があります。

ちゃんとした管理をしていないと以下のようなことが考えられれます。

- 誰が何をしたか確認できない

- 何時にその作業を行ったか確認できない

- どうしてそのような作業を行ったか確認できない

- 管理者に悪意があった場合、データを盗まれるだけでなくログ消去、改ざんにとより「完全犯罪」が可能になる

このような問題があります。特権アカウント管理を行う上では「いつ、誰が、どうして」その特権アカウントを「どのように」使うのか確認する必要があります。

委託先のコントロール

コンピュータシステムの管理はアウトソーシングで他社が管理している場合があります。委託先に対しては契約で縛ることで法的リスクを低くすることはできても運用上なんらかの決まりがなければなかなか難しいのでないかと考えます。

異動、退職者に対する注意

特権アカウントのパスワード変更など定期的にしていないと、異動後、退職後でもそのアカウントにログインできます。特権アカウントを利用する人が誰か確認する必要があります。

特権アカウントのファイル管理は注意

特権アカウントをエクセルなどで管理している組織があると聞いたことがありますが、いくつかの問題点があります。

- そのエクセルファイルは誰が読んだのか確認できない

- ファイルが壊れた場合、全ての作業が滞る

- ファイルが盗まれた場合どこからでもアクセスが行われるようになる。

- パスワード変更の時に正しく更新しないと後で不整合が起きる

ファイルでの特権アカウント管理にはいろいろなリスクがあります。

昔からある特権アカウント管理

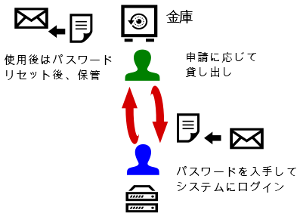

インターネットが普及するずっと前から特権アカウントは使用され管理されていました。

インターネットが普及する前から、特権アカウントは存在していましたが、昔は重要なシステムでは上の図のように金庫で管理していました。

- システム管理者はログインしたいシステムとその理由を書いて申請を行う。

- 申請が通ったら、アクセス理由とその時間を記録し、パスワードが入った封筒を渡す。

- システム管理者は封筒からパスワードを確認してシステムにログインする。

- 作業終了後、作業内容を報告する

- 別の管理者がその報告の内容と時間を確認し記録する。

- パスワードをランダムに様々な文字種と多くの文字数をつかってリセットして、記録し封筒に入れ、金庫にしまう。

このような仕組みではパスワードを入手するためには申請を行うので、いつ、誰が、どうして利用するのかは後からでも確認することが可能になります。(付け加えるなら、作業の証跡ログの保存もする必要があります。)

21世紀の特権アカウント管理

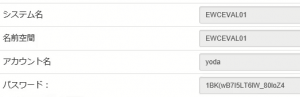

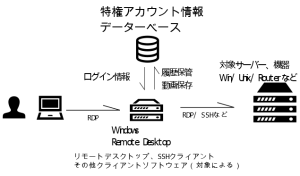

BeyondTrust Password Safe のような特権アカウント管理製品を使うことでパスワードの共有をワークフローを使って行うことができます。

先ほどの金庫の事例をそのままシステム化したものになります。

利用後の報告により、システムはパスワード変更をしてくれるようになります。

パスワード共有のリスク

このシステムではパスワードを共有し始めたときに誰が申請したかはわかるようになっていますが、何らかの形で画面をのぞき見されている場合、第三者がログインできることが可能になっています。

BeyondTrust Password Safeでは特権アカウントに対するシングルサインオン機能もあり、中継するリモートデスクトップサーバーで証跡を録画することができます。

これにより以下のような利点もあります。

- パスワードを管理者に見せないことで、誰が使用したかはっきりわかること

- 画面が録画されるため何をしたかあとで確認できること

- パスワード共有は同時に複数人使えない(使うことが望ましくない)がこちらの方式だと同時に複数人が使える

弊社で扱っている製品

BeyondTrust 製品

特権アカウント パスワード管理

特権アカウント リモートアクセスソリューション

コメント