標的型攻撃は、今までの無差別な攻撃方法から進化して、攻撃者が狙って攻撃を行うため、一般的なアンチウィルス対策やファイアーウォールなどだけでは防ぐことは難しいです。

完全に防ぐには各ユーザーがどのような作業をしているか詳細び確認することが必要ですが、現実的にそれは難しいと思っています。

防ぐには標的型攻撃の手法を理解することが必要だと思います。

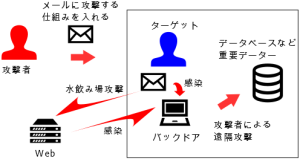

標的型攻撃の手法は、攻撃者がリモートから攻撃を行えるように端末などにバックドアを仕掛け、バックドアを仕掛けた後は、重要な情報が入っているであろうデーターベースやファイルサーバーへの侵入を行う2段階に分かれています。

実行アプリ・セルフ・プロテクション Runtime Application Self-Protection (RASP) を提供するPromon社のモバイルアプリの保護とセキュリティ、デスクトップアプリの保護とセキュリティ、アナリティクスとアプリケーションセキュリティモニタリング により万が一、端末側に侵入されたとしてもアプリケーションには問題を生じさせないソリューションがあります。

また、バックドアを仕掛けられたあとデーターベースやファイルサーバーの特権アカウントを攻撃者はコントロールしようとしますが、それを防止するには、Lieberman RED Identity Management のような特権アカウントソリューションを使うことで対応できます。

バックドアを仕掛けるまで

攻撃者はまず標的となる組織に向けて、そのメンバーにメールを送り付けます。メール自体にマルウェアが仕込まれている場合もあれば、メールのリンク先のWebサーバーにアクセスさせマルウェアに感染させる水飲み場攻撃などがあります。

無差別なマルウェアやよく知られた脆弱性を利用した攻撃ばかりではなく単純にセキュリティ対策用に最新にしておくだけでは対策はできません。

1.1. 標的型攻撃とは | セキュリティ対策のラック から引用

確認された標的型メールのうち、実行ファイル(拡張子がexe、LNKやマクロファイルなど)のように利用者による直接実行を狙ったものが全体の76%を占めており、利用ソフトの脆弱性を悪用し感染を狙うものより大幅に多く「利用ソフトを最新にしておく」という企業の管理者側の管理では感染を止められない実態が明らかになっています。つまりメールによる攻撃の標的となっているのは実行ファイルの区別が付かないITリテラシーの低い利用者であることが明白です。

全従業員の作業を確認することができれば防げるのかもしれませんが、現実的には非常に難しいためこのような攻撃を完全に防ぐことは難しいだろうと思ってます。

万が一バックドアが仕掛けられた場合の対処法について調べてみると以下のようなページがありました。

攻撃者が侵入後に行うバックドアの設置例:不正侵入の手口と対策(4) – @IT

攻撃者が侵入後に行うバックドアの設置例(1/2)

仕掛けられたバックドアの検出と対処:不正侵入の手口と対策(5) – @IT

仕掛けられたバックドアの検出と対処 (1/2)

ここで挙げられている例はUnixのものですが、Windowsでもそれほど大きな違いはありません。

ただし、この記事が書かれたのは2002年ですから、攻撃方法がより洗練されていますが、基本的な考え方は変わっておりません。

これらの記事でわかるのはバックドアがある疑いの場合調査する第一段階としてはログイン状況とコマンド履歴を調べることです。

現在だとSIEM (Security Information and Event Management)と呼ばれるログをリアルタイムで調べる仕組みもあります。また、脆弱性を監視するツールも一般的になりつつあります。

そのことからバックドアに対する予防について考えてみます。

- OS/アプリは常に最新のものを使う。またアンチウィルスのようなツールも使う。

- メールフィルタリングなどで問題があるメールは利用者が開けない仕組みを考える。

- ファイアーウォールやプロキシーなどで問題があるWebサイトへのアクセスを禁止する。また不必要なプロトコルはなにか整理し、特にインターネットへのアクセスは不要なものは禁止する

- インターネットへの出入り口でパケットを監視し、問題があるパケットはアラートを出すようにする。IDS/ IPSなどの導入を検討する。

- 脆弱性監視するツールで各端末のインストール状況やプロセス監視を行う。

- SIEMを利用し問題がある作業はリアルタイムでアラートを取るようにする。

いろいろ予防できる方法を書いてきましたが、標的型攻撃はそれらの防御をかいくぐって工夫して行うので100%防ぐことは難しいと考えています。

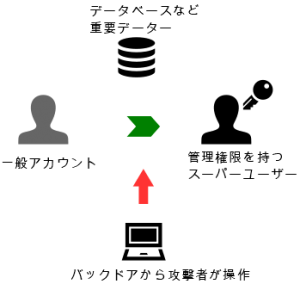

特権をはく奪

仮に、バックドアが仕掛けられたとしてもそれだけで重要な情報がすべて盗まれるわけではありません。

バックドアから重要な情報が保管されているであろうデーターベースやファイルサーバーを攻撃したりWindowsの場合はADではより権限が強いアカウントを盗もうとします。

このような特権アカウントをはく奪して情報をすべて盗むことを APT(Advanced Persistent Threat)攻撃と呼びます。

パスワードを盗み出すにもログイン失敗回数が多いとアラートが出るため、1日に数回しか試すことしかできないため、攻撃側は最初から時間がかかることは覚悟しています。年単位での攻撃を考えているといわれています。

完全な予防は難しい

ある一つのソリューションで完全に予防することは現実的ではありません。そこでいくつかの機能を組み合わせることになります。

アプリの保護

何らかのマルウェアが仕掛けられた場合、金銭などをやり取りしたりするアプリケーションから、ハックされてインターネットバンキングからお金を盗まれる可能性があります。

万が一そのようなことが起こった場合でも Runtime Application Self-Protection (RASP) を提供するPromon社のモバイルアプリの保護とセキュリティ、デスクトップアプリの保護とセキュリティ、アナリティクスとアプリケーションセキュリティモニタリング によりアプリケーションで利用されている情報を保護することで悪用を抑えることが可能になります。

このような仕組みを備えたアプリを利用することで標的型攻撃などの高度な攻撃方法からアプリケーションで扱われている情報を保護することができます。

お金や企業秘密など悪用される可能性があるデーターをやり取りするアプリケーションには最適のソリューションです。

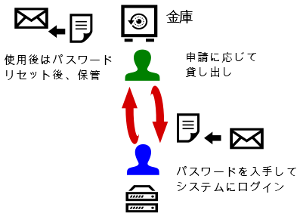

特権アカウントのパスワード管理

特権アカウントで使用されているパスワードなどのログイン情報が適切に管理されていることが重要です。

この図は昔の金融機関で運用されていた特権アカウントのパスワード管理で、誰がいつ、どうして利用したのかわかるように運用されていました。

詳しい解説は下記をご覧ください。

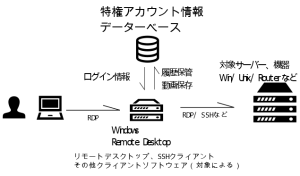

特権アカウントのシングルサインオン

パスワードを先のような方法で共有するとどうしてもパスワード自体が知られてしまいます。適切に運用されている場合は特に問題はありませんが、パスワードが悪用される可能性もあります。

一方、利用者はログイン作業をその都度する必要があります。

セキュリティ上の問題と生産性を向上するために、特権アカウントへのアクセスに対してシングルサインオンを適応することができます。

このようにすることで利用者にはパスワードは見せることなく、いちいちログイン作業もいらないため生産性も高くなります。

危険なパスワードを見せない ~ 特権アカウントシングルサインオン

特権アカウントのパスワード管理、シングルサインオンとも Lieberman RED Identity Management でサポートしてます。

最後に

いろいろ書いてきましたが、対処法は昔からそれほど大きく変わっておらず、禁止事項が増えているのですが、それでも標的型攻撃が完全になくなることはないと思っています。

理由は、脆弱性とかを利用せずに狙って攻撃するため、機械的な防御方法だけでは防ぎきれることができないからです。

標的型攻撃はきっとこれからも我々を悩ませることだと思いますが、100% 完全に防ぐことは不可能です。

- いろいろなテクノロジーを利用すること

- ログなど誰がいつどうしてその作業をしたか確認できるようにしておくこと

- 怪しい動きがあればアラートをあげること

高度な攻撃を完全に防ぎきることは難しいので、ある程度は攻撃者に侵入されることは想定してセキュリティを設計することが重要です。

コメント

[…] 標的型攻撃と対策 […]

[…] 標的型攻撃と対策 […]